כל מה שצריך לדעת על גיבוי Office 365ולא, מיקרוסופט לא מגבה את החומר!אופיס O365 (Office 365) עבר את ה180 מיליון משתמשים...

מאמרים

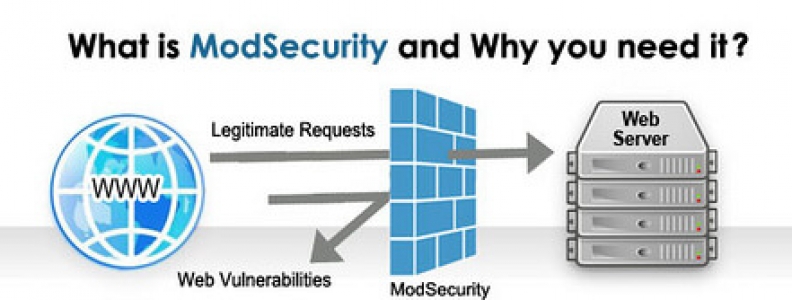

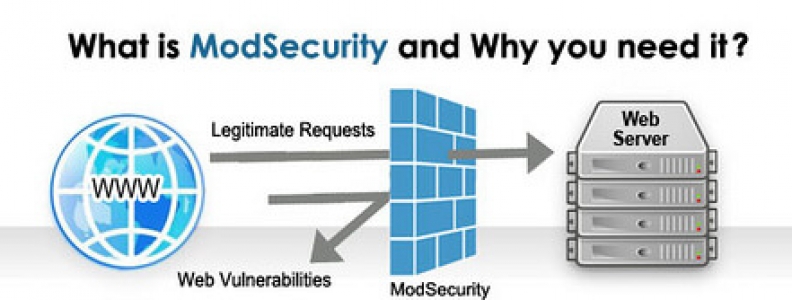

מהו MOD_SECURITY, למה צריך אותו? ואיך הוא מגן על אתרכם….

רוצה להתייעץ עם המומחים?

לעבוד מרחוק – בלי לפתוח דלת להאקרים

המלצות קריטיות לאבטחת מערכות שיתוף פעולה ו-VPN בעידן הדיגיטלי

מאת: יניר דהן – מומחה אבטחת מידע, מעל 15 שנה בתעשיית הסייבר ההגנתית

לאורך השנים ראיתי מתקפות סייבר מכל הסוגים – מהשתלטות על שרתים ועד דליפות מידע שגרמו לנזק בלתי הפיך לארגון. אבל מאז 2020, עם המעבר המסיבי לעבודה מרחוק, אנו רואים עלייה מתמדת בניסיונות פריצה דרך ערוצי התקשורת הכי שגרתיים שלנו – שיחות וידאו, מערכות VPN, וכלים שיתופיים.

מה שפעם היה נחשב "נוח" – הפך לאחד מחוליי האבטחה הקריטיים ביותר.

והבשורה הברורה? רוב הארגונים לא באמת ערוכים לזה.

תקיפה דרך הזום? לא מדע בדיוני

כשאני מספר למנהלים בכירים שתוקפים היום לא פורצים דרך הפיירוול, אלא פשוט "מתחברים לפגישה", הם לא מאמינים.

אבל המציאות היא כזו: משתמש שהוזמן לפגישת Zoom עם קישור פתוח – עלול להיות "האיש מבפנים" מבלי שאף אחד יבחין.

מתקפות מהסוג הזה (שאנחנו מכנים Internal Spoofing) מאפשרות לתוקפים לגנוב מידע מהצ’אט, לשתול קבצים עם נוזקות, או פשוט להאזין לשיחה קריטית בין מחלקת הפיתוח למחלקת הכספים.

מערך הסייבר הלאומי נכנס לתמונה

התגובה לא איחרה לבוא. לאחרונה פרסם מערך הסייבר הלאומי רשימת המלצות דחופות לשיפור האבטחה במערכות לשיתוף פעולה מרחוק, כגון:

-

Zoom

-

Google Meet

-

Microsoft Teams

-

Cisco Webex

-

BlueJeans

ועוד.

ההנחיות כוללות כלים פשוטים ליישום כמו שימוש באימות דו-שלבי, קביעת סיסמאות לפגישות, וחסימת גישה ממשתמשים לא מזוהים. אבל הן כוללות גם צעדים מתקדמים יותר כמו ניטור רשת בזמן אמת והקשחת הגדרות ב-VPN.

הבעיה האמיתית: השאננות

כמי שמלווה חברות בתעשייה הביטחונית, הפיננסית והמסחרית – אני יכול להעיד שרוב הפריצות לא קורות בגלל “האקר מתוחכם”, אלא פשוט כי מישהו לא הגדיר סיסמה או לא עדכן את גרסת התוכנה.

ארגון שעובד עם 100 עובדים, שמתוכם לפחות 30 עובדים מרחוק – הוא יעד. ולא בגלל שהוא מיוחד, אלא בגלל שהוא קל.

השאלה האמיתית היא לא אם ינסו לפרוץ – אלא מתי זה יקרה, והאם נהיה מוכנים.

חמש פעולות חובה שצריך ליישם עכשיו

1. ניהול גישה קפדני לפגישות

הפסק להשתמש בקישורים פתוחים. קבע סיסמה לכל פגישה, הפעל חדר המתנה (waiting room), והגבל את השיתוף רק למארח.

2. אימות דו-שלבי למשתמשים

זה אולי נשמע טרחני, אבל אימות דו-שלבי חוסם למעלה מ-90% מניסיונות התחברות לא מורשים. ברוב הפלטפורמות אפשר להפעיל את זה תוך דקות.

3. שדרוג מערכות VPN

אם אתם עדיין משתמשים ב-VPN ישן שאינו תומך בהצפנה AES-256 – אתם מסכנים את כל הרשת שלכם. בנוסף, יש להשתמש בפיירוול חכם שיזהה גישה חריגה גם מתוך ה-VPN.

4. מדיניות הרשאות לפי תפקיד

העובד מהשיווק לא צריך גישה לשרתים של הפיתוח. ככל שההרשאות מפורטות ומוגדרות היטב – כך הסיכון קטן.

5. הדרכות עובדים

גם המערכת הכי מאובטחת תיכשל אם המשתמש מקליק על קובץ זדוני בפגישה. הדרכה קצרה אחת לחודשיים – יכולה למנוע אסון.

למה דווקא עכשיו?

האיומים מתפתחים, הכלים נהיים מתוחכמים יותר – אבל חדשות טובות: גם הפתרונות.

בעבודה עם לקוחותיי, אני רואה איך שינוי קטן בפרוטוקול עבודה יומיומי – משנה את כל תמונת האבטחה.

בעזרת מערכות מתקדמות לניהול פגישות ואבטחת VPN, ניתן לקבל שליטה מלאה:

-

מי נכנס?

-

מתי?

-

דרך איזה מכשיר?

-

והאם הוא איים על המערכת?

למעשה, חברות שכבר יישמו את ההנחיות מדווחות על ירידה של 70% באירועים חריגים.

לסיכום: שלב ההגנה – עכשיו

העבודה מרחוק כאן להישאר, אבל אין סיבה שהיא תבוא על חשבון הבטיחות.

זה הזמן להסתכל על מערכות השיתוף מרחוק לא ככלי עזר – אלא כשער קריטי לרשת הארגונית.

וזה בדיוק המקום שבו אנחנו נכנסים לתמונה: לנתח, להקשיח, ולאבטח – בצורה שקטה, חכמה ומותאמת בדיוק לצרכים של הארגון שלך.

תגיות

מאמרים אחרונים

לעבוד מרחוק – בלי לפתוח דלת להאקרים

המרכזייה של Onet נוחה, נגישה מכל מקום, וגם השיחות מוקלטות באופן אוטומטי, כיף לענות לשיחה מהמחשב , עם או בלי אוזניה,...

שבוע ההתקפה על ישראל בקרוב כאן

המרכזייה של Onet נוחה, נגישה מכל מקום, וגם השיחות מוקלטות באופן אוטומטי, כיף לענות לשיחה מהמחשב , עם או בלי אוזניה,...

ביצוע הפניית שיחות , "עקוב אחרי" למרכזיה המתקדמת של ONET.

המרכזייה של Onet נוחה, נגישה מכל מקום, וגם השיחות מוקלטות באופן אוטומטי, כיף לענות לשיחה מהמחשב , עם או בלי אוזניה,...

סיכוני הסייבר מתגברים , עסקים קטנים ובינוניים (SMB) מאמצים פתרונות של אנטרפרייז

כל מה שצריך לדעת על גיבוי Office 365ולא, מיקרוסופט לא מגבה את החומר!אופיס O365 (Office 365) עבר את ה180 מיליון משתמשים...

התייעץ עם המומחים שלנו

מאמרים

מהו MOD_SECURITY, למה צריך אותו? ואיך הוא מגן על אתרכם….

לעיתים תכופות אנו נשאלים על מנגנוני ומעגלי האבטחה של שרתי ואירוח אתרים של עכבר המחשבים,

אחת הסיבות לרמת יציבות ושרידות של האירוח והשירותים בעכבר המחשבים, הינה שימוש בMod_Security,

בשילוב הטרוגני יחד עם מעגלי האבטחה והשימוש בMod_Security, לכלל לקוחות האירוח בכלל שרתי עכבר המחשבים.

בכתבה זו ארחיב על מהו Mod_Security, וכיצד הוא עוזר לנו למנוע ולהגן על האתר העסקי או הפרטי שלך…

Mod_Security תעודת זהות

Mod_Security הוא תוסף (Module) לשרתי Appache (שרתי לינוקס) אשר מונע ,מסנן ומגן על האתרים מפני האקרים ותקיפות זדוניות ברשת האינטרנט.

בתוך ModSecurity נמצא ארגז כלים שלם המכיל כלים לניטור ובקרה ליישומי אינטרנט בזמן אמת (Real Time), רישום ובקרת גישה, הMod_Security משמש כפיירוול (FireWall) אפליקטיבי, שמופעל על השרת.

שרתי Appache (בעיקר שרתי לינוקס), אשר הופעל בהם מודול Mod_Security, הינם שרתים יציבים יותר , מאובטחים ומוגדרים בצורה אפקטיבית משאר השרתים שבהם המודול לא הופעל.

mod_security Mouse Cloud ViP

אז מה בעצם Mod_Security עושה וכיצד הוא מגן על האתר שלך?

Mod_Security חוסם ומגן מפני התקפות זדוניות כגון:

התקפת Xss -התקפות XSS מאפשרות "הזרקה" של קוד זדוני אל אתר האינטרנט, לרוב נמצא שהתקפות XSS (ראשי תיבות קיצור של : Cross-site scripting ) משתמשות בתוכן של המשתמש או של עורך האתר על מנת לקבל פרטים והרשאות לגישה כגון: כרטיסי אשראי ,סיסמאות , או כל מידע רגיש אחר שמוזן על ידי המשתמש.

מניעה והגנה מפני הצפה ספאם(Spam) – הגנה בפני ספאמרים אשר שולחים כמויות אדירות של דואר "זבל" אשר נשלח לדומיין (Domain-שם מתחם), ממקורות וכתובות רבים. תוסףמודול ה Mod_Security מספק הגנה ואפשרויות ניטור בזמן אמת (Real Time) לספאם וספאמרים ברשת.

הגנה ומניעת הזרקות SQL Injections – הגנה וחסימה אוטומטית של התקפות על מסד הנתונים (DataBase), התקפת Sql Injection הינה שיטה אשר אשר מאפשרות לתוקפים והאקרים לנצל את פרצות האבטחה באתר שלך, במידה והאתר בנוי ומבוסס על מערכות CMS – מערכות ניהול תוכנן בקוד פתוח (כגון: WordPress, Joomla,Dropal,Open Cart ועוד). אשר אינם מעודכנות, התוקפים יוכלו לדעת היכן פרצות האבטחה באתר ולנצל אותם לטובת חדירה לאתר, לשימוש וטובתם האישית. מודול Mod_Security מספק הגנה ומניה בפני הזרקות Sql Injection קיימות וידועות על מנת שמסדי הנתונים של האתר לא יהיו חשופים לתוקפים והאקרים או גורמים זדוניים אחרים.

הגנה וחסימת כתובות או טווחים של כתובות IP ברשת – כתובת IP אשר מנסה לחדור את המערכת נחסמת בצורה אוטומטית, ניתן לחסום טווחים שלמים או כתובות בודדות ע"י Mod_Security, המודול מספק כלי רב עוצמה לאנשי הסיסטם אשר אמונים על ניהול השרת, ונותן אפשרות לחסום Class(טווח) שלם של כתובות IP בלחיצה אחת (עד 65,536 כתובות IP). חסימה של טווח IP שלם מתבצעת כחלק משלבי ההגנה האחרונית כנגד מתקפה זדונית על השרתים.

אנו בעכבר המחשבים, מפעילים ועושים שימוש בMod_security, כחלק משכבת ההגנה האפליקטיבית בשרתי עכבר המחשבים, שהיא שכבה נוספת על השכבות ההגנה והמניעה הקיימות המותקנות ברמת שכבות הרשת וקווי התקשורת , שקיימים ופועלים בעכבר המחשבים, הקשחה של הרשת, של השרתים הינה ברמה הכי גבוהה בשוק ותפקידה להגן עליך ועל לקוחות האתר שלך!

הישארו כל הזמן מעודכנים בטיפים ומאמרים בדף הפייסבוק שלנו:

הצטרפו לדף האוהדים של ONET, ולחצו לייק!

תגיות

מאמרים אחרונים