שירות דואר אלקטרוני אינו מתחיל ונגמר בשירות עצמו ומסביב לשירות ישנם פרוטוקולים, תקנים וטכנולוגיות נוספות שעמם הדואר ומערכות ההגנה נגד ספאם ושאר מזיקים עובדות ומבצע אימות , בדיקה , סינון וחסימה מלאה וע”י כך נותן פתרון הגנה מתקדם ויעיל, כאשר מדובר על דואר , כבר ידוע זה אחד ממערכות הפצת הספאם, וירוסים בדגש לוירוס כופר, פישינג (התחזות) \הודעות דיוג אנו צריכים תמיד להיות מוכנים ומעודכנים כי למעשה “כל יום הוא אתגר חדש” של הגנה מפני כל המזיקים הללו ומזיקים נוספים, ואם מזכירים פישינג אז במקרה של פישינג טכנולוגיה לבד לא פותרת את הבעיה (בהמשך נגיע לזה), ולכן שעובדים עם מערכות דואר אלקטרוני ומערכות סינון צריך להבין שישנם רכיבים והגדרות נוספות כמו רשומות שאנו זקוקיםלהגדיר, כגון: SPF, DKIM, Dmarc ועוד.

מה זה SPF, DKIM, Dmarc? ומהם נותנים \ עוזרים לי בארגון? והאם אני בכלל צריך את כל התקנים האלה?

כן, מומלץ מאד לעבוד עם כל אותם תקנים שרשומים מעל ובגלל מתקפות הרבות שאליהם נחשפים הארגונים כיום.

נעבור כעת על הסוגים והרשומות ונבין מדוע אנו זקוקים להם לתעבורת מיילים ומדוע הצד המקבל עושה בדיקה ומוודא שהמייל שהגיע מהיעד הוא מהימן וכי זה לא מייל זדוני כזה או אחר

SPF או בשמו המלא: Sender Policy Framework

רשומה \ תקינה לזיהוי תעבורת דואר ממקור לא אמין, תפקידו העיקרי של רשומת הSPF הוא לוודא את זהות השולח ע”י מספר פרמטרים:

- פרטי הנמען עם ערכים, כמו "Mail From"

- שם מתחם אשר שולח את הדואר האלקטרוני (DOMAIN)

- כתובת של רשומת SPF (תוצג כרשומת "TXT)

חשוב וכיום חובה כבר להגדיר רשומת TXT לטובת SPF וצריך לשים לב למצבים שישנם מצבים של מספר שרתים השולחים דואר או שירותחיצוני שמבצע סינון למיילים לדוגמא: Email Security

כגון שירותי ענן ישנם מספר תקנים כגון HIPPA שמחייב אותנו בהגדרת SPF מול הדומיין, בכל המקרים האלה ישנה אינפורמציה רבה לגבי הגדרת SPF מול הארגון ורשומות הDNS.

תחת ניהול רשומות הDNS ניתן לראות את רשומת SPF

רשומת TXT של SPF מחולקת לשלושה חלקים:

- v=spf – ערך קיים של גרסת SPF

- mx – סוג זיהוי שרת השולח, אנו נגדיר mx ואת השרתים השולחים

- all – מי רשאי לשלוח בשם הדומיין, ערך שניתן להגדרה עם מספר פרמטרים, כגון: ?,+ וכו’

בשירות סינון ושליחת דואר אלקטרוני ההגנה על מיילים עם SPF מתבצעת לפי התצורה הבאה:

מנגנון של SPF בודק את ערך Mail from ומשווה אותו לכתובת IP של של הדומיין המפורסם מול רשומת TXT (של SPF), לאחר מכן ניתן להגדיר איך תטופל תעבורת דואר שמגיעה ממקור לא אמין.

חשוב לדעת כי ישנו הבדל מהותי בין Mail from לבין Reply ובמצבים מסוג אלה הארגון יכול לקבל מיילים ממקור אמין אך הדומיין שאליו נחזיר אינו יהיה אמין, ולכן מקור שמנסה לבצע פישינג משתמש במניפולציות מסוג זה.

הגדרת רשומת SPF

תהליך יצירת SPF הינו פשוט מאד ומצריך הגדרה ברמת שירות DNS (בספק DNS) מול הגדרות הדומיין הייעודי, ישנם מדריכים וכלים שמסייעים בהגדרה של רשומת TXT.

בסיום הגדרת רשומת TXT הדומיין שלנו יהיה מוגדר עם מבנה SPF ,

אתר המסייע ליצירת SPF:

https://mxtoolbox.com/SPFRecordGenerator.aspx

האם חשוב להגדיר בארגון SPF? כן, מומלץ מאד להגדיר SPF בארגון היום זה כבר דרישה סטנדרטית שהולכת וגוברת!

DKIM או בשמו המלא :DomainKeys Identified Mail

תקינה מתקדמת לזיהוי תעבורת דואר וזיהוי מקור השליחה ע”י פרמטרים מתקדמים של תעודות דיגיטליות, הצפנה ומזהים נוספים.

בדומה לטכנולוגית SPF גם DKIM מבצע זיהוי של השולח ולאחר אישור מעביר את ההודעה אל המשתמש, DKIM משתמש עם פרמטרים נוספים.

תפקידו העיקרי של DKIM הוא לזהות מהיכן הגיעה תעבורת הדואר ע”י מספר פרמטרים:

- שימוש בחתימות דיגיטליות והצפנה

- חלוקת הודעה לשני חלקים וזיהוי מול כל אחד מהם

- בדיקה ואישור זהות השולח בהתאם לפתחות ההצפנה

מנגנון DKIM מבצע מספר פעולות מאחורי הקלעים וכאשר הודעה מגיעה אל שרתי הדואר והסינון רכיב DKIM מתחיל בזיהוי השולח על סמך המקור והדומיין שממנו הוא נשלח ומי הOwner של ההודעה, לאחר מכן הוא מבצע בדיקה בהתאם להצפנה אשר מחולקת לשניים: בכותרת ההודעה ובזיהוי הדומיין (על סמך הגורם שמחזיק את מפתח ההצפנה). בסיום ולאחר שכל הפרמטרים תקינים DKIM מעביר את ההודעה אל שרת הדואר ולמשתמש.

*חשוב להדגיש כי מי שעובד עם DKIM בזמן שליחת ההודעה מצורפת חתימה אל כותרת ההודעה אשר שייך לחתימה של DKIM, לאחר מכן DKIM

אם להסביר את DKIM בשורה אחת? מאפשר לשלוח להוכיח את הזהות ע”י הצפנת הדואר לשני חלקים שנמצאים בכותרת ההודעה וכן בגורם שמחזיק את ההצפנה, וע”י כך שרתי הדואר יכולים לזהות ולהשוות בין החתימות, לבין ההודעות ולאחר מכן לקבל את הדואר בצורה בטוחה.

מבנה כללי של DKIM

המבנה של DKIM בנוי ברשומות DNS, חתימות דיגיטליות וגורם חיצוני

רשומות DNS

בסביבת דואר בענן רשומות DNS צריכות להיות רשומות Cname או TXT

רשומות DNS נקבעות לפי הדומיין שרשום מול רשומת MX ועם ערכים מול selector

פרמטרים ברשומות:

- v=DKIM1 – גרסת DKIM

- k=rsa – סוג האלגוריתם שמוגדר לדומיין, בד”כ k=rsa הוא ברירת המחדל אך ניתן להשתמש בפרמטרים נוספים

- p= – המפתח הציבורי (מבוסס base64) אשר משויך לסוג האלגוריתם בפרמטר k

חתימות דיגיטליות

מנגנון \ רשומת DKIM משתמש במפתח הצפנה ותעודה דיגיטלית

הגדרת רשומות Cname של הדומיין שהוגדר מול רשומת MX

להפעיל DKIM-signing

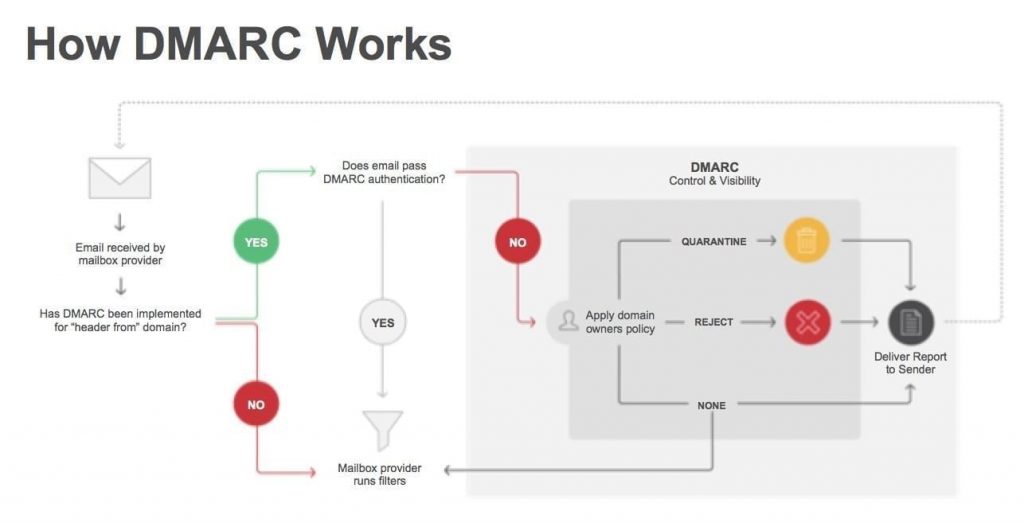

Dmarc או בשמו המלא : Domain Message Authentication Reporting

בשמו המלא נקרא Domain-based Message Authentication, Reporting and Conformance והוא תקן נוסף לזיהוי תעבורת דואר עם התמקדות בפישינג.

DMARC בודק הודעה שעברה בהצלחה מול SPF או DKIM ןלאחר מכן מבצע בדיקה מול שדות: Mail from וכן From, במידה וישנו במייל בעיה שאינו תואם להגדרות DMARC המייל יוגדר כדואר זבל או פישינג ואינו יעבור את הלשב של EOP, במידה והמייל יהיה תקין בהתאם להגדרות DMARC המייל ימשיך הלאה לשירות Exchange Online.

מעבר לבדיקה שתקן DMARC מבצע בשירות הדואר והסינון בנוסף נעשה דיווח לגבי מיילים ותעבורת דואר לא תקינה

בכדי לעבוד עם DMARC צריך להוסיף רשומת TXT בלבד ללא צורך בהגדרות נוספות ברמת שירות

מבנה כללי של DMARC

- v=DMARC1

- p= – פוליסי ברמת הדומיין, לדוגמא quarantine

- pct= – אחוז הודעות לסינון דואר

- rua= – דיווח לגבי פעולות לא תקינות

המלצות בסיסיות ליישום DMARC

- יישום וביצוע הגדרות SPF

- יישום וביצוע הגדרות DKIM

- פרסום רשומות מול תקן DMARC עם הגדרת פוליסי None

- ניתוח ובדיקת המידע שמתקבל

- שינוי פעולות מול DMARC בהתאם למידע שהתקבל

- שינוי הגדרת פוליסי מול Quarantine

לסיכום:

בימינו הגנה על דואר בארגון הוא לא דבר פשוט ולכן אנו צריכים לעבוד מול התקנים והטכנולוגיות השונות ולהתעדכן בשינויים שנעשים בתקנים אלה.

שירות דואר אלקטרוני בענן יחד עם שירות סינון דואר מתקדם מאפשר לארגונים לקבל את היכולות המתקדמות להגנה על הדואר בארגון תוך כדי שימוש עם יכולות DKIM, SPF ויכולות DMARC.

נכתב עם שימוש במדריך של Eli Shlomo Blog